Datenschutzverletzungen von der Vergangenheit bis zur Zukunft: Wie sich Datenschutzverletzungen entwickelt haben, welche Kosten sie verursachen und wie die Risiken gemindert werden können

Täglich gibt es schätzungsweise 4000 Cyberangriffe, von denen die meisten Datenschutzverletzungen sind, bei denen persönliche Daten ungeschützt und angreifbar sind.

1.0.0.21resigned1

Haben Sie schon einmal erlebt, dass Ihre Daten durchgesickert oder offengelegt worden sind? Nach Angaben des Cybersicherheitsunternehmens Astra werden jeden Tag schätzungsweise 4000 Cyberangriffe gestartet, von denen die meisten Datenschutzverletzungen sind. Datenschutzverletzungen treten auf, wenn jemand unbefugt auf Ihre persönlichen Daten zugreift, wodurch Ihre Informationen ungeschützt und angreifbar werden.

Datenschutzverletzungen sind oft kostspielig und können sowohl Privatpersonen als auch Unternehmen betreffen. Einem Bericht des Cybercrime Magazine zufolge kostet die Cyberkriminalität, zu der auch Datenschutzverletzungen gehören, weltweit 8 Billionen Dollar. Um sie zu verhindern, ist es wichtig zu verstehen, wie sie entstehen.

Dieser Artikel befasst sich mit der Entwicklung von Datenschutzverletzungen, den Auswirkungen, die kompromittierte Daten auf Ihre Systeme haben können, und mit der Frage, wie Sie Datenschutzverletzungen abmildern können, wenn sie auftreten.

Ein historischer Überblick über Datenschutzverletzungen

Wenn man an Datenschutzverletzungen denkt, assoziiert man sie meist mit digitalen Plattformen und Technologien. Datenschutzverletzungen gibt es jedoch schon so lange, wie es die Aufbewahrung von Aufzeichnungen und privaten Dateien gibt. Wenn beispielsweise jemand ohne Ihre Zustimmung Einblick in Ihre medizinischen Unterlagen erhält, gilt dies als Datenschutzverletzung.

Datenschutzverletzungen wurden erstmals in den 1980er Jahren verzeichnet und traten in den 1990er und 2000er Jahren im Zuge des technischen Fortschritts immer häufiger auf. Eine der ersten dokumentierten digitalen Sicherheitsverletzungen ereignete sich 1984, als der deutsche Hacker Karl Koch in US-Militärnetzwerke eindrang und Schwachstellen in frühen Computersystemen aufdeckte.

Die Entwicklung der Methoden bei Datenverletzungen

Der Wurm "ILOVEYOU", der 50 Millionen Computer infizierte und einen Schaden von 15 Milliarden Dollar anrichtete, hat die Rolle der E-Mail bei Cyberangriffen deutlich gemacht

1.0.0.21resigned1

In den 1990er Jahren, als die Unternehmen von Papier auf digitale Aufzeichnungen umstellten, begannen Cyberkriminelle, diese neuen Systeme auszunutzen. Die Verbreitung von E-Mails eröffnete neue Möglichkeiten für Angriffe. So infizierte der Wurm "ILOVEYOU" im Jahr 2000 über 50 Millionen Computer und verursachte einen Schaden von etwa 15 Milliarden Dollar, wie die Katz School of Science and Health feststellte .

In den 2000er Jahren kam es zu einem sprunghaften Anstieg von Malware- und Phishing-Angriffen, der mit der Zunahme der mobilen Nutzung und der Online-Transaktionen zusammenfiel. Bis 2007 stieg die Zahl der neuen Malware-Instanzen von Zehntausenden in den frühen 1990er Jahren auf 5 Millionen pro Jahr an.

In den 2010er Jahren wurden die Cyber-Bedrohungen immer ausgefeilter, wobei fortgeschrittene, anhaltende Bedrohungen (APTs) und gezieltes Phishing, wie Spear-Phishing, immer häufiger vorkamen. Insbesondere der Ransomware-Angriff "WannaCry" im Jahr 2017 betraf mehr als 200.000 Computer in 150 Ländern und führte zu einem geschätzten Schaden von 4 Mrd. USD.

Mit dem technologischen Fortschritt werden auch die Methoden zum Aufspüren von Daten weiterentwickelt. Aus diesem Grund wurden Rechtsvorschriften zum Schutz privater Informationen ausgearbeitet. Der HIPAA beispielsweise wurde entwickelt, um die medizinischen Daten von Patienten zu schützen und die Vertraulichkeit zu gewährleisten. Während immer ausgefeiltere Methoden für Datenverletzungen erwartet werden, wird es auch einen stärkeren rechtlichen Schutz für Daten geben, um persönliche Informationen zu schützen.

Größte Datenschutzverletzungen der Geschichte

Datenschutzverletzungen sind verheerend und haben Auswirkungen auf Millionen von Nutzern. Hier sind neun der größten Datenschutzverletzungen der letzten zehn Jahre.

| Unternehmen | Auswirkungen einer Datenpanne | Was geschah |

| Facebook (April 2019) | 533 Millionen Nutzer | Facebook-Daten wurden kompromittiert und durchgesickert, so dass Betrachter Zugang zu über 533 Millionen Datensätzen von Chats, Kommentaren und Engagement in der App hatten. |

| Cam4 (März 2020) | 10,88 Milliarden Nutzer | Cam4 war eine Videostreaming-Website für Erwachsenenvideos, und das Leck im Jahr 2020 enthüllte die folgenden Details über die Mitglieder:

|

| Sina Weibo (März 2020) | 538 Millionen Nutzer | Sina Weibo ist eine beliebte chinesische Social-Media-Plattform, deren Daten im Jahr 2020 kompromittiert wurden. Die Daten wurden im Dark Web für 250 Dollar verkauft und enthielten die folgenden Details:

|

| LinkedIn (Juni 2021) | 700 Millionen Nutzer | Die Daten von LinkedIn wurden im Dark Web geteilt und verkauft, nachdem ein Hacker die API des Unternehmens geknackt und die Daten der Nutzer preisgegeben hatte:

|

| Twitch (Oktober 2021) | Ungefähr 7 Millionen Nutzer | Die Nutzerbasis von Twitch wurde durch eine Datenpanne preisgegeben. Die Entwickler entdeckten dies, nachdem eine anonyme Quelle einen Torrent-Link mit über 100 GB an Benutzerinformationen auf 4chan geteilt hatte. |

| Nationale öffentliche Daten (2023) | 170 Millionen Nutzer | Rund 2,9 Milliarden Datensätze des Betrugspräventionsdienstes wurden offengelegt und ins Dark Web gestellt:

|

| TicketMaster Entertainment LLC (2024) | 40 Millionen Nutzer | TicketMaster wurde von Hackern infiltriert, die eine Schwachstelle in ihrem Kundenservicesystem ausnutzten und die Daten von Millionen von Nutzern preisgaben. |

| Veränderung Gesundheitswesen (2024) | 190 Millionen Nutzer | Die Ransomware-Bande BlackCat hat 6 TB der Daten von Change Healthcare offengelegt und dabei die Zahlungs- und Abrechnungsaktivitäten unterbrochen. Dieser Angriff gilt als eine der verheerendsten Datenpannen in der Geschichte des US-Gesundheitswesens. |

| Tencent (2024) | 1,4 Milliarden Nutzer | Der chinesische Mischkonzern Tencent wurde im Jahr 2024 gehackt, wobei der Angreifer die Nutzerdaten öffentlich zugänglich machte. Die folgenden Nutzerdaten wurden kompromittiert:

|

Quellen: CSO Online und Upguard

Aktuelle Statistiken zu Datenschutzverletzungen

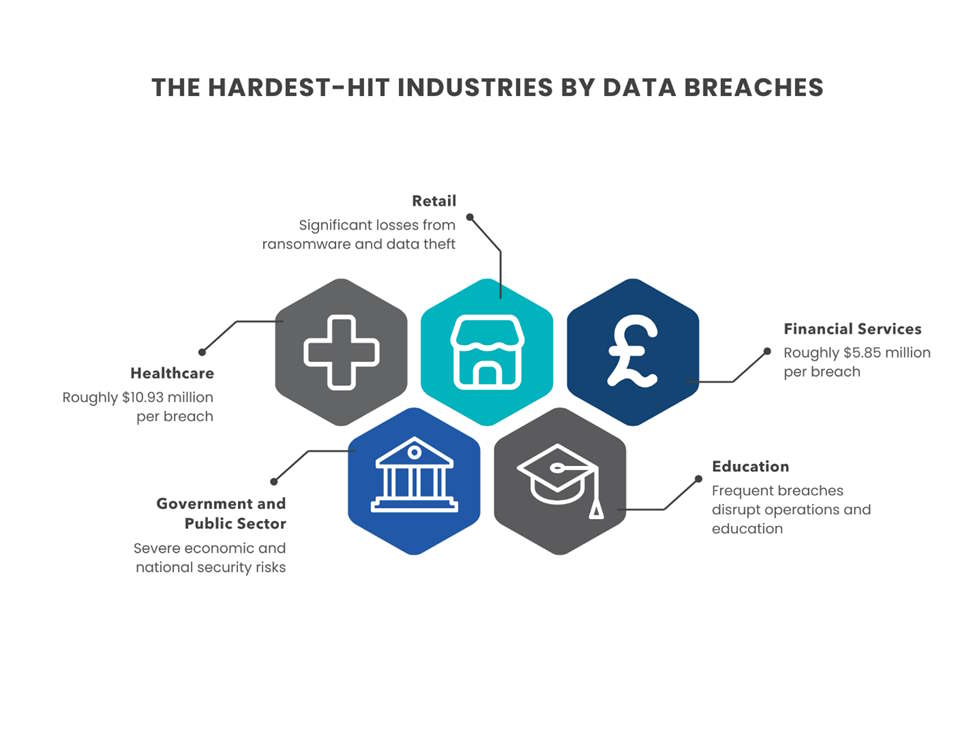

Cyberangriffe haben sich zu einer großen Bedrohung für alle Branchen entwickelt, wobei einige Sektoren schwerwiegendere finanzielle und betriebliche Konsequenzen zu tragen haben als andere. Laut Tech Business News sind das Gesundheitswesen, die Finanzdienstleistungen, der Einzelhandel, die Behörden und das Bildungswesen am stärksten betroffen, vor allem wegen der Menge und Sensibilität der Daten.

| Industrie | Auswirkungen |

| Gesundheitswesen | Die höchsten Kosten von Cyberangriffen mit etwa 10,93 Millionen Dollar pro Verstoß |

| Einzelhandel | Unterschiedlich (beträchtliche Verluste durch Ransomware und Datendiebstahl) |

| Finanzdienstleistungen | Ungefähr 5,85 Millionen Dollar pro Verstoß |

| Regierung und öffentlicher Sektor | Staatliche Systeme sind ernsthaften wirtschaftlichen und nationalen Sicherheitsrisiken ausgesetzt |

| Bildung | Es wurden keine spezifischen Kosten genannt, aber häufige Verstöße führen zu Störungen des Betriebsablaufs und behindern die Ausbildung der Schüler |

Quelle: IBM

Globale und regionale Fakten und Statistiken zu Datenschutzverletzungen

- Laut dem ITRC Annual Data Breach Report gab es im Jahr 2024 3.158 Datenschutzverletzungen

- Die Zahl der Meldungen von Opfern von Datenschutzverletzungen steigt im Jahresvergleich um 211 % und verdeutlicht die Auswirkungen der kompromittierten Daten auf die Nutzer

- Die Mehrheit der Datenschutzverletzungen geht auf Cyberangriffe zurück, aber menschliches Versagen ist die zweitwichtigste Ursache für die Gefährdung Ihrer Daten

- Laut Time gab es im Jahr 2024 sechs Datenschutzverletzungen, die zum Verlust von Millionen privater Daten von Nutzern führten

- Astra, ein Unternehmen für digitale Sicherheit, stellt fest, dass 45 % der Datenschutzverletzungen auf die Cloud zurückzuführen sind

- Das Cybersicherheitsunternehmen Surfshark fand heraus, dass eine E-Mail-Adresse im Durchschnitt 3 Mal missbraucht werden kann

- Cyberkriminalität wird die Weltwirtschaft bis 2025 voraussichtlich 10,5 Billionen Dollar kosten

- Untersuchungen von IBM ergaben, dass 40 % der Datenschutzverletzungen durch Dritte verursacht wurden, während 33 % der Datenschutzverletzungen intern verursacht wurden.

- Laut Statista gibt es weltweit 4,62 Millionen Konten, die vierteljährlich missbraucht werden.

| Land | Prozentsatz der Organisationen, die sensible Informationen verloren haben (Daten von Statista) |

| Südkorea | 77% |

| Kanada | 61% |

| Frankreich | 58% |

| Deutschland | 57% |

| Schweden | 54% |

| Vereinigte Staaten | 52% |

| Spanien | 46% |

| Niederlande | 45% |

| Vereinigte Arabische Emirate | 45% |

| Brasilien | 40% |

| Vereinigtes Königreich | 39% |

| Australien | 39% |

| Japan | 34% |

| Singapur | 32% |

| Saudi-Arabien | 31% |

| Italien | 27% |

Trends bei Datenschutzverletzungen

Datenschutzverletzungen entwickeln sich ständig weiter, indem sie fortschrittliche Technologien nutzen, menschliche Schwachstellen ausnutzen und sich an neue Sicherheitsmaßnahmen anpassen. Das Verständnis dieser Trends ist für Unternehmen, die ihre Cybersicherheitslage verbessern und Risiken wirksam mindern wollen, von entscheidender Bedeutung.

Neu auftretende Bedrohungen und Angriffsvektoren

Cyberangriffe haben sich über die traditionellen Phishing- und Malware-basierten Angriffe hinaus entwickelt. Laut Google Cloud nutzen Angreifer jetzt Algorithmen des maschinellen Lernens, um die Stimmen von Führungskräften zu imitieren oder überzeugende falsche Identitäten zu erzeugen, um Authentifizierungssysteme zu umgehen. Raffiniertere Phishing-Angriffe werden auch durch Sicherheitslücken wie die "Mutter aller Sicherheitslücken" gefördert, bei der Milliarden von Zugangsdaten offengelegt wurden. Hier sind die Online-Branchen, die im Jahr 2024 am stärksten von Phishing-Angriffen betroffen waren.

| Online-Industrie | Prozentsatz der Angriffe (Daten von Statista) |

| Soziale Medien | 30.5% |

| SaaS | 21.2% |

| FinTech | 13% |

| Einzelhandel | 8% |

| Zahlungen | 5.8% |

| Telekommunikation | 4.9% |

| Versand | 3.1% |

| Reisen | 2.6% |

| Kryptowährungen | 2.4% |

| Sonstiges | 8.5% |

Ein weiteres wachsendes Problem sind Angriffe auf die Lieferkette, bei denen Hacker vertrauenswürdige Drittanbieter infiltrieren, um auf mehrere Unternehmen gleichzeitig zuzugreifen. Statista stellte fest, dass die Zahl der Angriffe auf die Lieferkette von 115 im Jahr 2022 auf 242 im Jahr 2023 anstieg, wobei Unternehmen aus verschiedenen Branchen betroffen waren. Ransomware bleibt eine dominante Bedrohung, wobei Cyberkriminelle auf Backups und Cloud-Speicher abzielen, um eine Wiederherstellung ohne Zahlung eines hohen Lösegelds nahezu unmöglich zu machen. Nach Angaben von Cybersecurity Ventures könnte dies im Jahr 2025 10,5 Billionen Dollar kosten.

Auswirkungen des technologischen Fortschritts auf das Management von Datenverletzungen und Angriffen

40 % der Datenschutzverletzungen sind darauf zurückzuführen, dass Daten über mehrere Geräte und Standorte hinweg abgerufen und gespeichert werden.

Forscher haben festgestellt, dass sich nicht nur die Technologien für die Cybersicherheit weiterentwickelt haben, sondern auch die Angriffsmethoden, was den Bedarf an robusteren Sicherheitsmaßnahmen erhöht hat. Die Verlagerung hin zu Cloud-basierten Infrastrukturen und IoT-Geräten hat die Angriffsfläche vergrößert und macht es Hackern leichter, schwache Einstiegspunkte zu finden. Die weit verbreitete Einführung von Remote-Arbeit und hybriden Büromodellen hat ebenfalls die Schwachstellen vergrößert, da immer mehr Mitarbeiter über persönliche Geräte und ungesicherte Wi-Fi-Netzwerke auf Unternehmensnetzwerke zugreifen. Laut IBM sind 40 % der Datenschutzverletzungen auf Daten zurückzuführen, auf die von verschiedenen Geräten und Standorten aus zugegriffen wird und die dort gespeichert sind.

Die Quanteninformatik befindet sich zwar noch im Anfangsstadium, stellt aber ein potenzielles Risiko für die derzeitigen Verschlüsselungsmethoden dar, da sie die heutigen Computerprogramme umgehen könnte. Wenn sich Quantencomputer durchsetzen, könnten die heutigen Verschlüsselungsstandards über Nacht obsolet werden, so dass die Unternehmen gezwungen wären, die Post-Quanten-Kryptografie einzusetzen.

Die Rolle des menschlichen Versagens bei Verstößen

88 % der Datenschutzverletzungen sind auf menschliches Versagen zurückzuführen, oft in Verbindung mit schwachen Passwörtern, falscher Konfiguration und Phishing

Trotz des technologischen Fortschritts ist menschliches Versagen nach wie vor eine der Hauptursachen für Datenschutzverletzungen. Laut einer Stanford-Studie gehen 88 % aller Datenschutzverletzungen auf das Konto eines Mitarbeiters. Viele Datenvorfälle sind auf schwache Passwörter, Fehlkonfigurationen und Phishing-Betrug zurückzuführen. Angemessene Cybersicherheitsschulungen können jedoch dazu beitragen, das Risiko von Datenschutzverletzungen zu verringern. Daten von Statista zeigen, dass im Jahr 2024 45 % der Mitarbeiter an computergestützten Cybersicherheitsschulungen teilgenommen haben, verglichen mit anderen Formen. Unternehmen müssen kontinuierliche Cybersicherheitsschulungen und Zugangskontrollrichtlinien priorisieren, um die Risiken zu minimieren.

Unternehmen wie Procurri helfen Unternehmen bei der Risikominderung, indem sie sichere IT-Asset-Management- und Datenschutzstrategien für ausgemusterte IT-Hardware anbieten. Dazu gehören auch eine lückenlose Nachweisführung und eine sichere, zertifizierte Datenlöschung, um sicherzustellen, dass veraltete Infrastrukturen nicht zu einem leichten Ziel für Cyberkriminelle werden. Da sich die Cyber-Bedrohungen weiterentwickeln, müssen Unternehmen proaktiv bleiben und sowohl die Technologie als auch die menschliche Wachsamkeit nutzen, um sensible Informationen zu schützen.

Finanzielle Auswirkungen von Datenschutzverletzungen

Der IBM-Bericht "Cost of a Data Breach" (Kosten einer Datenpanne ) untersuchte Datenpannen auf der ganzen Welt und stellte fest, dass die durchschnittlichen Kosten weltweit bei 4,88 Millionen Dollar liegen. Diese Zahl ist im Vergleich zum Vorjahr um 10 % gestiegen und verdeutlicht die steigenden Kosten für kompromittierte Daten.

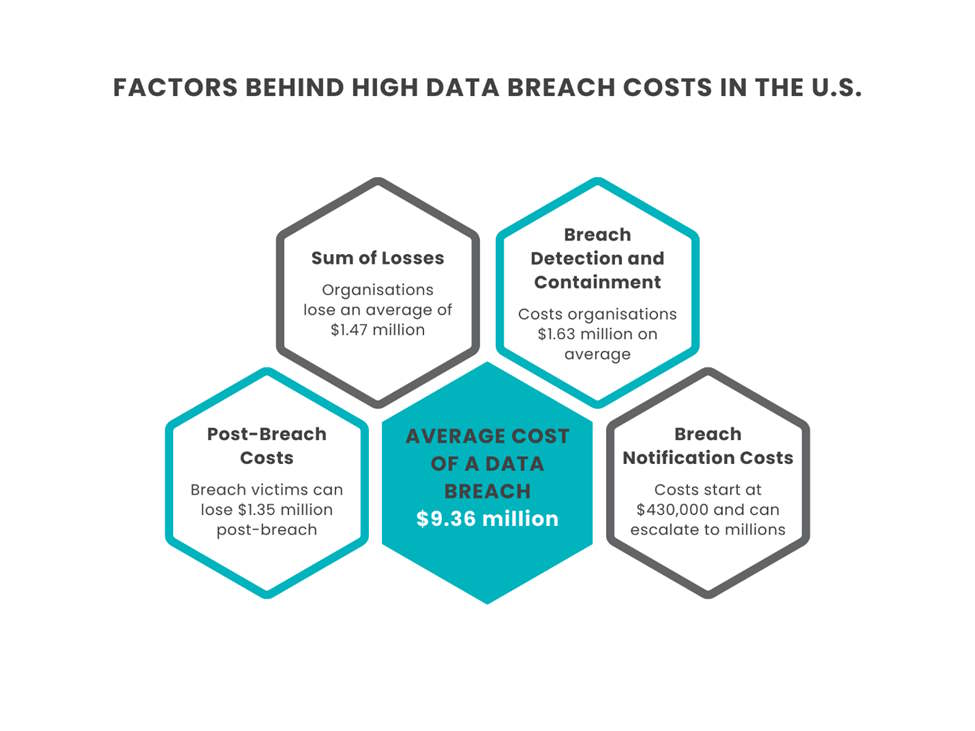

In den Vereinigten Staaten belaufen sich die durchschnittlichen Kosten für eine Datenschutzverletzung auf 9,36 Millionen Dollar, was viermal so hoch ist wie die finanziellen Auswirkungen von Datenschutzverletzungen in anderen Ländern. Dies sind die Faktoren, die die Kosten einer Datenschutzverletzung bestimmen:

- Summe der Verluste: Einbußen bei Einnahmen, Geschäften, Zuflüssen und Kunden

- Nach Angaben von IBM verlieren Unternehmen bei einer Datenschutzverletzung durchschnittlich 1,47 Millionen Dollar.

- Erkennung und Eindämmung von Sicherheitsverletzungen: Die Kosten variieren je nach Ausmaß des Verstoßes und der Branche

- Die Eindämmung und Verwaltung von Sicherheitsverletzungen kann Unternehmen im Durchschnitt 1,63 Millionen Dollar kosten.

- Kosten nach dem Einbruch: Die Kosten hängen von den Geldbußen, Anwaltsgebühren, Vergleichen und sonstigen Zahlungen ab, die nach der Eindämmung des Verstoßes anfallen.

- Die Opfer des Einbruchs werden in der Zeit nach dem Einbruch 1,35 Millionen Dollar verlieren

- Kosten für die Benachrichtigung über Datenschutzverletzungen: Die Meldung von Datenschutzverletzungen an Kunden und externe Parteien beginnt bei 430.000 Dollar und kann Millionenbeträge erreichen.

Regulatorische Reaktionen und rechtliche Auswirkungen

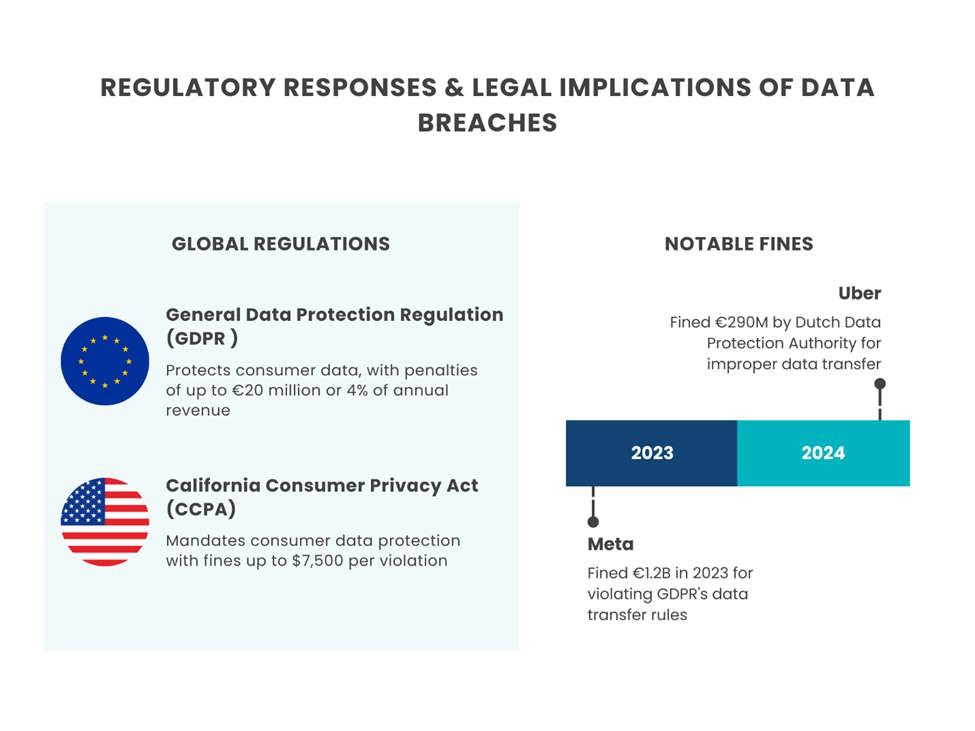

Als Reaktion auf die zunehmende Zahl von Datenschutzverletzungen wurden globale rechtliche Rahmenbedingungen geschaffen, um strenge Datenschutzstandards durchzusetzen. Die Allgemeine Datenschutzverordnung (GDPR) der Europäischen Union steht an der Spitze der Bemühungen um den Schutz von Verbraucherdaten und sieht bei Nichteinhaltung Geldbußen von bis zu 20 Millionen Euro oder 4 % des weltweiten Jahresumsatzes eines Unternehmens vor. Auch in den Vereinigten Staaten werden Vorschriften wie der California Consumer Privacy Act (CCPA) durchgesetzt, der den Schutz von Verbraucherdaten vorschreibt und bei Verstößen Strafen bis zu 7.500 US-Dollar vorsieht.

Die Nichteinhaltung dieser Gesetze führt zu erheblichen finanziellen Auswirkungen. Uber wurde im August 2024 von der niederländischen Datenschutzbehörde mit einer Strafe in Höhe von 290 Millionen Euro belegt. Es wurde festgestellt, dass Uber in unzulässiger Weise Fahrerdaten aus der EU in die USA übertragen hat, was einen klaren Verstoß gegen die DSGVO darstellt. In ähnlicher Weise wurde Meta im Oktober 2023 zu einer Geldstrafe in Höhe von 1,2 Mrd. EUR verurteilt, weil es die GDPR-Vorschriften zur Datenübermittlung nicht eingehalten hatte.

Unternehmen wie Procurri bieten umfassende Dienstleistungen für die Entsorgung von IT-Beständen und die Datenvernichtung an und gewährleisten so die Einhaltung der weltweiten Datenschutzvorschriften für ausgemusterte IT-Bestände. Durch die Zusammenarbeit mit Datensicherheitsexperten können Unternehmen die mit Datenschutzverletzungen verbundenen Risiken mindern und schwere rechtliche und finanzielle Strafen vermeiden.

Minderungsstrategien und bewährte Praktiken

In der heutigen Cybersicherheitslandschaft müssen Unternehmen bei ihren Verteidigungsstrategien proaktiv vorgehen. Die zunehmende Raffinesse von Cyber-Bedrohungen, wie z. B. KI-gesteuerte Phishing-Betrügereien und Deepfake-basiertes Social Engineering, erfordert einen mehrschichtigen Sicherheitsansatz.

Vorbeugende Maßnahmen

Unternehmen müssen damit beginnen, die Schwachstellen zu minimieren. Das bedeutet, dass sie eine Null-Vertrauens-Architektur einführen und in sie investieren müssen, bei der der Zugang zu Systemen niemals automatisch gewährt wird, auch nicht für interne Mitarbeiter. CISO berichtet, dass 62 % der Mitarbeiter festgestellt haben, dass die Nichtaufrüstung von Sicherheitstools aufgrund eines fehlenden Budgets zu erfolgreichen Cyberangriffen geführt hat.

Verschlüsselungsprotokolle sollten auch über sensible Dateien hinausgehen und E-Mails und Echtzeitkommunikation einschließen. Nach Angaben des Cybersecurity-Unternehmens Cyble können regelmäßige Penetrationstests (Simulation von Cyberangriffen zur Ermittlung von Schwachstellen) einen Verstoß verhindern, bevor er geschieht.

Planung der Reaktion auf Vorfälle

Trotz aller Bemühungen kann es immer noch zu Sicherheitsverletzungen kommen. Das auf Datensicherheit spezialisierte Unternehmen Veeam unterstreicht die Bedeutung eines gut strukturierten Notfallplans (IRP), da dieser sicherstellt, dass Unternehmen im Falle einer Sicherheitsverletzung schnell handeln können. Die goldene Regel der Reaktionsplanung? Zeit ist Geld. Je länger ein Angreifer Zugriff hat, desto größer ist der finanzielle und rufschädigende Schaden. Unternehmen müssen klare Reaktionsprotokolle erstellen, einschließlich Strategien zur sofortigen Eindämmung, forensische Analysen und Kommunikationspläne für betroffene Kunden.

Die Bedeutung der Mitarbeiterschulung

Mitarbeiterschulungen sind ein unverzichtbarer Bestandteil bei der Verhinderung und Bewältigung von Datenschutzverletzungen. Laut dem DTex Insider Risk Investigations Report haben 12 % der Mitarbeiter sensible Daten mitgenommen, als sie das Unternehmen verließen. Der Bericht des Ponemon Institute besagt außerdem, dass 55 % der Angriffe durch Nachlässigkeit der Mitarbeiter verursacht wurden. Cyberkriminelle nutzen schlechte Passworthygiene, verlegte Zugangsdaten und ahnungslose Mitarbeiter, die auf bösartige Links klicken, aus. Regelmäßige Phishing-Simulationen, Cybersicherheits-Workshops und obligatorische Programme zur Sensibilisierung für Sicherheitsfragen verringern diese Risiken erheblich.

Unternehmen wie Procurri spielen eine entscheidende Rolle, wenn es darum geht, Unternehmen ein sicheres, konformes IT-Asset-Management zu gewährleisten und das Risiko der Datengefährdung durch veraltete Infrastrukturen zu verringern. Eine starke Cybersicherheitslage ist ein starker Wettbewerbsvorteil.

Zukunftsaussichten für Datenschutzverletzungen und Datenschutz

Es wird erwartet, dass die Häufigkeit und Raffinesse von Datenschutzverletzungen zunehmen wird. Nach Angaben des FBI nutzen Cyberkriminelle zunehmend künstliche Intelligenz (KI), um gezieltere und effizientere Angriffe durchzuführen, einschließlich KI-generierter Sprach- und Video-Phishing-Angriffe. Diese Entwicklung macht es erforderlich, dass Unternehmen fortschrittliche Sicherheitsmaßnahmen ergreifen, um diesen neuen Bedrohungen zu begegnen.

Als Reaktion auf diese Herausforderungen erfährt das Regelungsumfeld derzeit einen bedeutenden Wandel. Mehrere US-Bundesstaaten haben umfassende Datenschutzgesetze erlassen, die in diesem Jahr in Kraft getreten sind, darunter Delaware, Iowa, Nebraska, New Hampshire und New Jersey; Minnesota und Tennessee werden im Juli folgen und Maryland im Oktober. Diese Gesetze erlegen den Unternehmen strengere Datenschutzanforderungen auf. Unternehmen, die sie nicht einhalten, riskieren saftige Geldstrafen, Rufschädigung und den Verlust des Vertrauens ihrer Kunden.

Neue Technologien verändern schnell die Art und Weise, wie Unternehmen ihre Daten schützen. Zero-Trust-Sicherheitsmodelle werden zu einer Notwendigkeit. Daten von Statista zeigen, dass 61 % der Befragten dem zustimmen. Anstatt davon auszugehen, dass internen Nutzern vertraut werden kann, erfordern diese Systeme eine kontinuierliche Überprüfung, bevor sie Zugriff gewähren, was es Cyberkriminellen erschwert, sich unentdeckt zu bewegen.

KI-Einsatz spart bis zu 2,2 Millionen Dollar bei der Bekämpfung von Sicherheitsverletzungen

In der Zwischenzeit werden KI-gesteuerte Sicherheitstools zu einem wichtigen Verteidigungsinstrument. Diese Systeme sagen Angriffe aktiv voraus und verhindern sie durch die Analyse von Mustern in Echtzeit. Sie können ungewöhnliche Aktivitäten erkennen, z. B. eine Anmeldung von einem unbekannten Ort aus, und diese abstellen, bevor Schaden entsteht. Nach Angaben von IBM spart der Einsatz von KI bis zu 2,2 Millionen Dollar bei der Bekämpfung von Sicherheitsverletzungen.

Wichtigste Erkenntnisse

KI-gestützte Cyberangriffe, von Deepfake-Betrug bis hin zu KI-generiertem Phishing, übertreffen herkömmliche Sicherheitsmaßnahmen und zwingen Unternehmen dazu, proaktive Schutzmaßnahmen zu ergreifen. Branchen, die mit sensiblen Daten umgehen - Gesundheitswesen, Finanzwesen und Behörden - sind Hauptziele für Ransomware-, Phishing- und Lieferkettenangriffe.

Die Regierungen verschärfen die Datenschutzgesetze. Vorschriften wie das EU-KI-Gesetz und die GDPR sehen hohe Geldstrafen bei Nichteinhaltung vor. Um die Nase vorn zu haben, setzen Unternehmen Zero-Trust-Sicherheitsmodelle und KI-gesteuerte Bedrohungserkennung ein, die Anomalien analysieren und Cyberangriffe in Echtzeit stoppen können.

Prävention ist viel billiger als Schadensbegrenzung. Unternehmen müssen der Risikominderung und der Einhaltung von Vorschriften Vorrang einräumen, um sowohl Daten als auch ihren Ruf zu schützen. Ein sicheres IT-Asset-Management spielt eine entscheidende Rolle bei der Verringerung der Gefährdung durch veraltete Infrastrukturen und stellt sicher, dass Unternehmen gegen sich entwickelnde Bedrohungen gewappnet bleiben.